Mióta a bankkártyákat ellátták az úgynevezett PayPass érintéses fizetés lehetőségével, a bűnözőknek már el sem kell lopniuk azokat, ha a mi pénzünkkel akarnak dolgokat vásárolni, ugyanis a kártyák adatainak kiolvasása már egy NFC-modullal ellátott okostelefonnal is kivitelezhető.

Ennek apropóján megvizsgáltuk, hogy a bűnözők mire képesek 2017 egyik csúcskategóriás okostelefonjával, ha kártyaadatok lopására vetemednek. Persze a sikerességet nagyban befolyásolja a környezet és a használt eszköz teljesítménye, de a legvalószínűbb, hogy a bűnözők nem-ipari teljesítményű, általános használati tárgynak minősülő készülékkel próbálkoznak, méghozzá hétköznapi körülmények között.

Milyen adatok szerezhetők meg?

A vizsgálathoz a Credit Card Reader NFC Android-alkalmazást használtuk egy Huawei P10 Plus okostelefonon. Az app képes kiolvasni a bankkártya számát, érvényességi idejét, kibocsátóját – optimális esetben a próbálható PIN-kódok számát, a tranzakciókat és a használati naplókat. Tapasztalataink szerint egyedül a bankkártya számát és érvényességi idejét tudja minden esetben magabiztosan olvasni.

Ez viszont elég is. Sokan abban a hitben élnek, hogy a támadó PIN-kód nélkül úgysem tud mit kezdeni a megszerzett adatokkal. Az online vásárlásoknál viszont nem is kell megadnunk a bankkártyánk PIN-kódját, elég a kártyaszámot, az érvényességi időt és a kártya hátoldalán található háromjegyű CVV számot. Ezek közül egyedül a CVV hiányzik a leolvasáskor.

Hogyan lopják el a kártyaadatokat?

Képzeljük el, hogy a bevásárlóközpontban állunk egy délutáni 30 méteres sorban! Az emberek egymáshoz lapulva, a lökdösődések és a véletlen(nek tűnő) testi érintkezések már fel sem tűnnek senkinek. Ekkor a teljesen természetesen viselkedő támadó előveszi az NFC-képes okostelefonját, majd az előtte álló személy farzsebéhez tartja körülbelül 3-5 centiméteres távolságban. A kiszemelt áldozat farzsebében lapuló, PayPass-chippel ellátott bankkártya ekkor azonnal válaszol az NFC-modul jeleire a fent felsorolt információkkal. Innentől a támadónak már csak az a dolga, hogy kifigyelje a kártyán lévő CVV kódot, amikor az áldozat fizet a terminálnál.

És ennyi a nagy trükk, egy gyermek is pillanatok alatt megcsinálja – egy hackerkonferencián a gyakorlatban is kipróbálták, meglepően komoly eredményeket produkálva. A kérdés csak az, mit tehetünk az ilyen jellegű, teljesen feltűnésmentesen elvégezhető támadások ellen.

Általános vizsgálatok

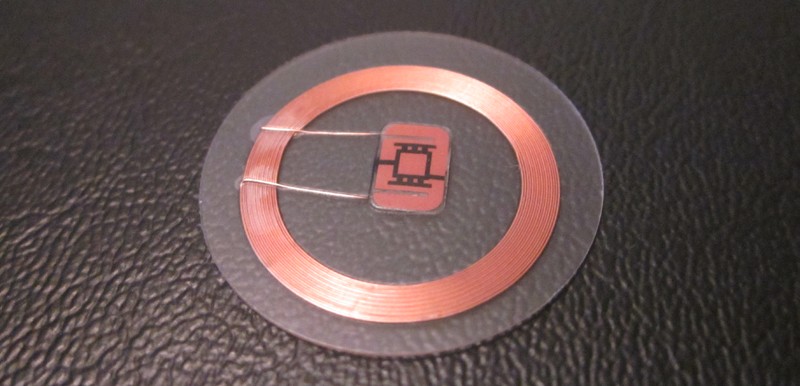

A vizsgálatot azzal kezdtük, hogy megmértük, milyen távolságban kell tartanunk az okostelefont ahhoz, hogy képes legyen egy olyan kártya leolvasására, amit nem véd semmi, csupán az asztalon van. Ez a távolság 5-6 centiméter volt, viszont fontos, hogy a kártya azon része felett tartsuk, ahol a válaszoló chip meghajtására szolgáló tekercs található. Mivel ennek sincs szabványos helye, a gyakorlatban végig kell pásztázni a területet a telefonnal.

Utána beraktuk a kártyát egy pénztárcába, apró nélkül, több más irattal (kártyával) együtt. A távolság ugyan lecsökkent 3-5 centiméterre, de a leolvasás még mindig ugyanolyan sebességgel volt elvégezhető. Az utolsó általános tesztben a farzsebben volt a pénztárca, benne a kártyával. A távolság 2-5 centiméterre csökkent és a leolvasás sebességében is tapasztaltunk minimális csökkenést, de a művelet még így is néhány másodperc alatt elvégezhető volt. Magyarán bebizonyosodott, hogy a farzseben keresztüli kártyaadat-lopás elmélete a gyakorlatban is megállja a helyét, még speciális céleszköz nélkül is.

Mi védi meg a kártyát?

Ezek után arra voltunk kíváncsiak, mi az, amivel annyira le lehet árnyékolni a leolvasást, hogy az meg is hiúsuljon. Először fémpénzt raktunk a pénztárcába, hiszen a kártyában található tekercset leárnyékolhatják a Faraday-kalitkaként funkcionáló érmék. Ez meg is történt, ugyanakkor csak akkor nyújtanak hatásos védelmet, ha a tárca dugig van apróval. Ellenkező esetben jó eséllyel úgy csoportosulnak a tárcában, hogy nem árnyékolják a tekercset. Mivel nem garantálható, hogy a tárca mindig tele legyen érmékkel, ezt a védelmi megoldást számításba sem vehetjük.

A Kasperskytől kaptunk egy kifejezetten erre a célra szolgáló kártyatartó tokot, amiben elhelyezve a bankkártyát, megakadályozhatjuk az illetéktelenek adatlopását. A védőtok remekül helytállt, 0 milliméteres távolságból sem sikerült kiolvasni az adatokat. Ha ezt még beleraknánk egy pénztárcába is, valószínűleg speciális eszközzel sem lenne könnyű dolga a támadóknak. A speciálisan erre kialakított, árnyékoló védőtok működik.

Ha a speciális védőtok működik, felvetődik a kérdés, mi a helyzet egy olcsóbb megoldással, nevezetesen a konyhai alufóliával. Nos, jó hírünk van. A kártya elé vagy mögé helyezett, egyetlen lapnyi alufólia 0 milliméteres távolságból sem engedte a kártyaadatok leolvasását. Nem kerül semmibe és helyet sem foglal – ajánljuk a használatát.

A vizsgálat végén arra is kíváncsiak voltunk, mi történik, ha egynél több NFC-kompatibilis kártya van egymás mellett (mármint egymáson) a pénztárcában. Vajon a leolvasó készülék összezavarodik-e a két jelforrástól? Kipróbáltuk, a válasz nem. Nem keveredik össze és nem zavarodik össze semmi. A leolvasó mindig azt a kártyát olvasta le, amelyikhez közelebb volt. Ez akkor is így történt, ha kivettük őket a tárcából és egyszerűen egymáshoz fogtuk őket.

Megjegyzés: Mivel a bankkártya száma és lejárati ideje nem elegendő az internetes vásárlásokhoz, érdemes nagyon jól megjegyeznünk a CVV számot, majd egy késsel finoman lekaparni a kártyáról. Így hiába olvassák ki az adatokat, a harmadik azonosítót nem tudják lelesni a kártyáról, az kizárólag a fejünkben lesz, amit jelenleg még nem tudnak hatékonyan szkennelni.

Kedveld a Facebook-oldalunkat: https://facebook.com/MakayNet

Tovább cikkek: https://makay.net/hacker/kiberbiztonsagi_hirek_cikkek.html