Amikor közzéteszünk egy cikket a másfél milliárd felhasználóval rendelkező Facebook informatikai és adatvédelmi biztonságáról, mindig van egy „szakértő” hozzászóló, aki szerint le vagyunk maradva a témában, hiszen a közösségi portál feltörése 2 percet sem vesz igénybe. Persze a helyzet nem ennyire egyszerű, de ezúttal is bebizonyosodott, hogy kellően alapos felderítéssel és egy kis munkával még akár sikeres is lehet egy ilyen támadás.

Egy Gurkirat Singh névre hallgató hacker ugyanis rájött, hogy a Facebook „jelszóváltoztatási kérelem” lehetősége egy 6 számjegyből álló, véletlenszerűen választott számmal azonosítja a kérelmeket. Így viszont elképzelhető, hogy ha egy kellően rövid határidőn belül 1 milliónál több felhasználó indít jelszóváltoztatási kérelmet, akkor a Facebook kénytelen tárolni a duplikációkat is, tehát több emberhez is ugyanazt az azonosítót rendeli – ami az mbasic.facebook.com oldalról kérve nem is fog változni addig, amíg fel nem használja az adott felhasználó.

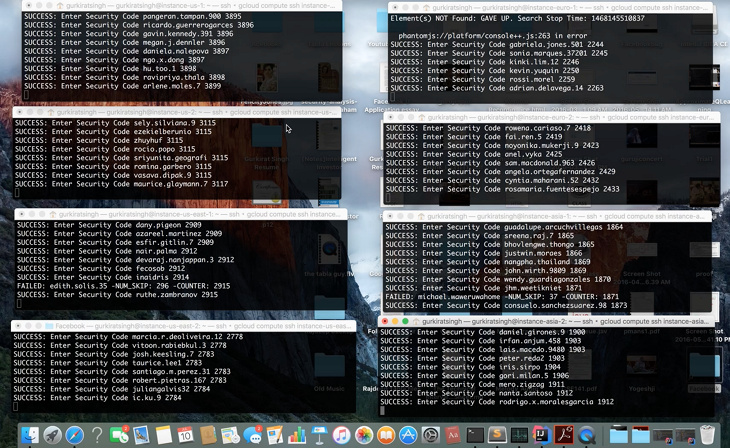

A szakértőnek végül egészen elképesztő megoldásokat kellett alkalmaznia a siker érdekében. Például le kellett kérnie 2 millió regisztrált felhasználó nevét, amiből egy több mint 500 MB-os fájl született, szimulálnia kellett a felhasználói tevékenységet PhantomJS-ben, és a Google Compute Engine szolgáltatásba is regisztrálnia kellett egy virtuális gépet, hogy a Facebook ne tiltsa ki a rendszerből.

Végül brute-force módszerrel megkereste, hogy az általa találomra választott kérelemazonosító kihez lett rendelve, így már csak annyi dolga maradt, hogy beillessze a böngészőbe URL-ként, ezzel megszerezve egy felhasználó jelszóváltoztatási kérelem oldalát.

A probléma az, hogy a módszer csak találomra enged hozzáférést egy felhasználó fiókjához, ráadásul a kétlépcsős azonosításon is fennakadhat, de a Facebook még így is 500 dollárral, mai árfolyamon közel 140 ezer forinttal jutalmazta a szakértőt. Természetesen a sebezhetőséget időközben javították.

Forrás: Androbit technológiai magazin